Computer Security Incident Response Team

Universitas Bhayangkara Jakarta Raya. Mengamankan aset digital, merespon insiden, dan membangun kesadaran keamanan siber.

Layanan Aktif

Kami siap merespon 24/7

Edukasi

Awareness Training Bulanan

Sistem Aman

Monitoring Berkelanjutan

Statistik & Laporan

Total Pelapor

Jumlah pelapor unik yang telah melaporkan insiden

Total Apresiasi

Jumlah penghargaan dan apresiasi yang diberikan

Total Laporan

Jumlah total laporan insiden yang telah diterima

Status Laporan Insiden

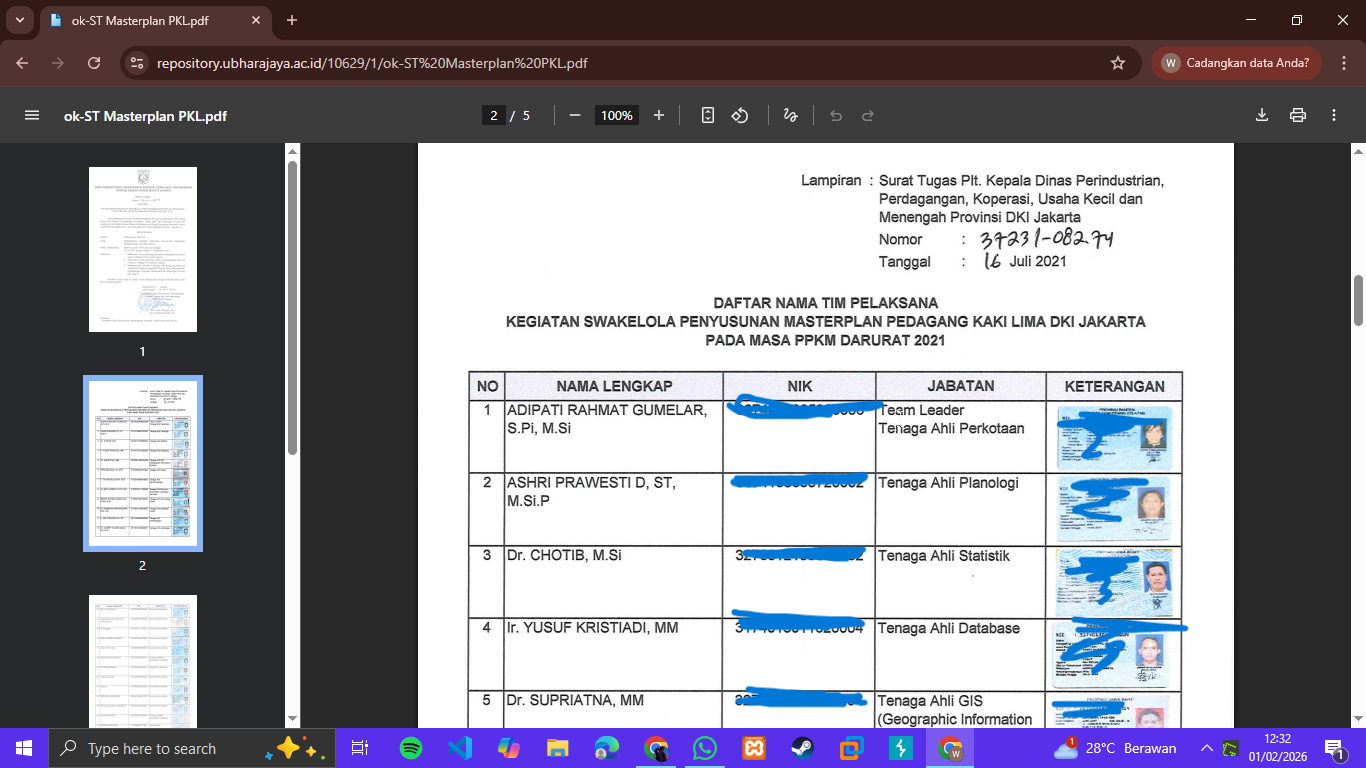

Kebocoran Massal Data Pribadi (NIK & Scan KTP) pada Dokumen Repository Kampus

Pelapor: Muhammad Helmi Assura

Tanggal: 01 February 2026

Ditemukan dokumen PDF yang dapat diakses publik melalui repository Universitas Bhayangkara Jakarta Raya dengan tautan berikut:

https://repository.ubharajaya.ac.id/10629/1/ok-ST%20Masterplan%20PKL.pdf

Dokumen tersebut berisi data pribadi sensitif milik ±46 individu, yang meliputi:

- Nomor Induk Kependudukan (NIK) ditampilkan secara lengkap

- Scan/foto KTP

- Nama lengkap

- Jabatan dan keterangan pekerjaan

- Dokumen resmi berupa surat tugas

Seluruh data tersebut dapat diakses tanpa autentikasi (public access) dan tanpa proses penyamaran (redaction/masking) terhadap data pribadi sensitif.

Kondisi ini berpotensi menimbulkan risiko serius seperti pencurian identitas, penipuan, penyalahgunaan data pribadi, dan social engineering, mengingat data yang ditampilkan bersifat identitas resmi negara.

Insiden diduga terjadi akibat unggahan dokumen internal ke repository publik tanpa proses peninjauan keamanan informasi dan perlindungan data pribadi.

Direkomendasikan agar dokumen segera dilakukan takedown atau diganti dengan versi yang telah dilakukan redaksi data, serta dilakukan evaluasi SOP publikasi dokumen dan kontrol akses repository kampus.

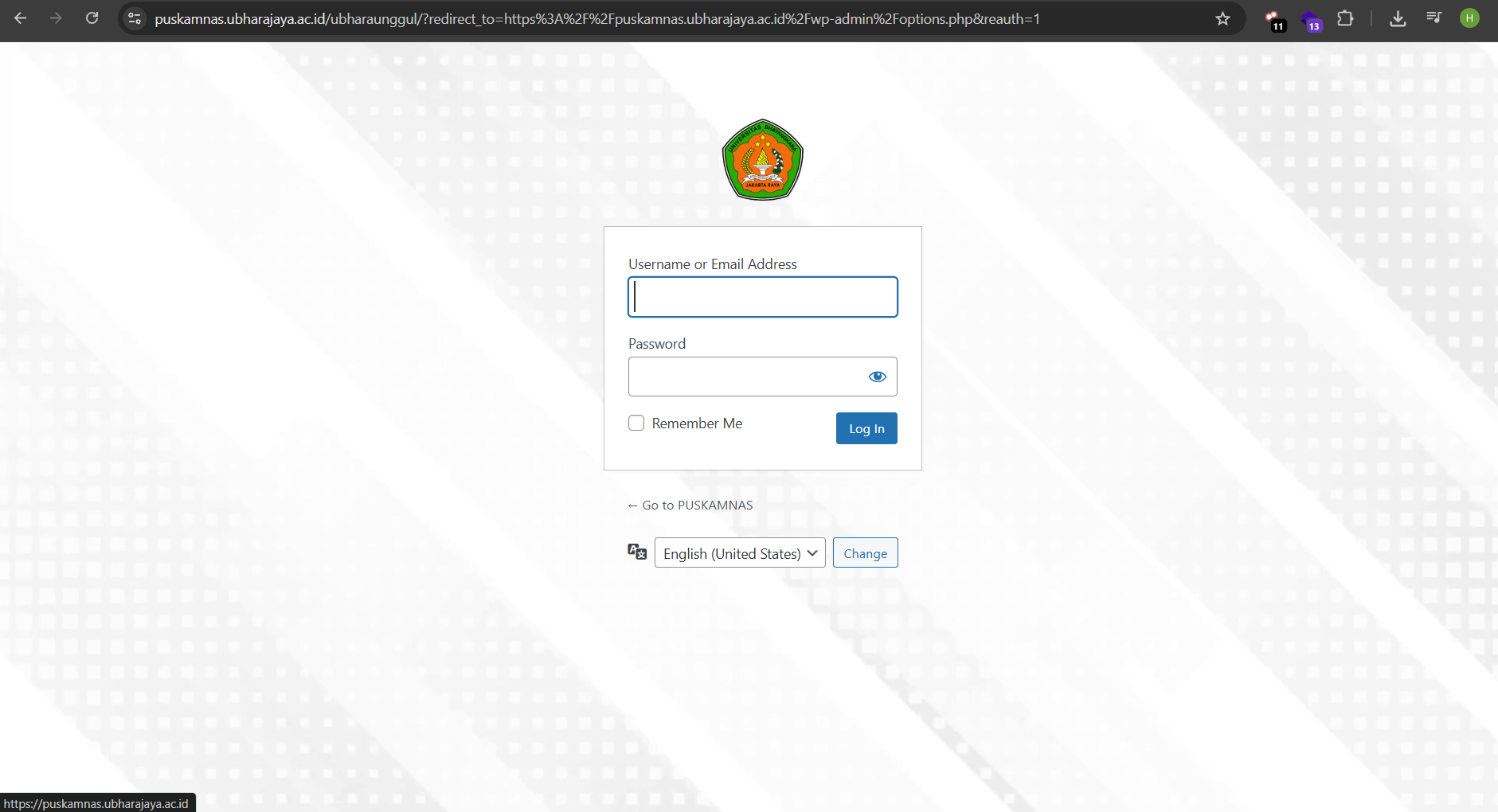

Kerentanan WordPress CVE-2021-24917 pada Subdomain Universitas

Pelapor: Haris Aidhin Ramadhan

Tanggal: 21 January 2026

Ditemukan endpoint WordPress rentan di beberapa subdomain:

https://feb.ubharajaya.ac.id/wp-admin/options.php

https://fh.ubharajaya.ac.id/wp-admin/options.php

https://puskamnas.ubharajaya.ac.id/wp-admin/options.php

Endpoint ini terkena CVE-2021-24917, memungkinkan manipulasi opsi WordPress tanpa autentikasi yang tepat. Contoh percobaan redirect:

https://<subdomain>/ubharaunggul/?redirect_to=/wp-admin/something&reauth=1

Dampak

Potensi eskalasi hak akses admin

Pengubahan konfigurasi WordPress

Kesempatan untuk serangan lebih lanjut (deface, injeksi kode, redirect berbahaya)

Rekomendasi

Perbarui WordPress dan plugin terkait ke versi terbaru

Batasi akses options.php hanya untuk admin

Audit log untuk aktivitas tidak sah

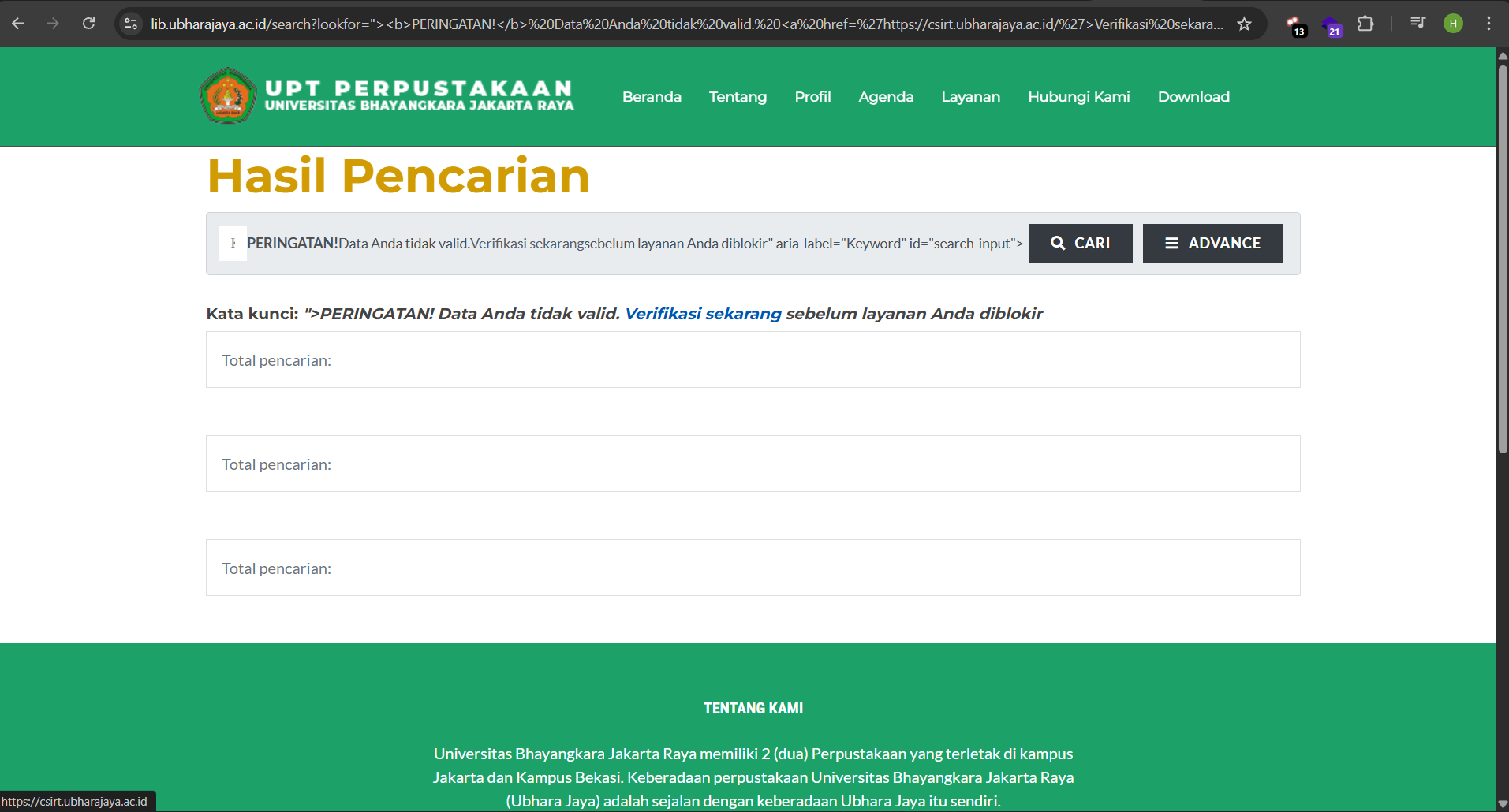

HTML Injection (Reflected) pada Fitur Pencarian Website lib.ubharajaya.ac.id

Pelapor: Haris Aidhin Ramadhan

Tanggal: 21 January 2026

Ditemukan kerentanan HTML Injection (Reflected) pada parameter lookfor di:

https://lib.ubharajaya.ac.id/search

Input HTML tidak disanitasi sehingga dapat dirender langsung di halaman hasil pencarian. Contoh pesan yang muncul:

PERINGATAN! Data Anda tidak valid. Verifikasi sekarang sebelum layanan Anda diblokir

Tautan “Verifikasi sekarang” mengarah ke:

https://csirt.ubharajaya.ac.id

Sensitive Data Leak Backup File ZIP Archive Accessible Publicly on csirt.ubharajaya.ac.id

Pelapor: Tegarino Riesaputra E

Tanggal: 07 January 2026

🔐 Security Vulnerability Report

Title: Publicly Accessible ZIP Backup File

Type: zip-backup-files

Severity: High

Protocol: HTTPS

Target URL:

https://csirt.ubharajaya.ac.id/csirt.zip

📌 Description

Ditemukan file arsip ZIP backup bernama csirt.zip yang dapat diakses secara publik tanpa autentikasi. File backup seperti ini umumnya berisi source code, konfigurasi sistem, atau data sensitif internal yang seharusnya tidak terekspos ke publik.

🧪 Proof of Concept (PoC)

Buka URL berikut menggunakan browser:

https://csirt.ubharajaya.ac.id/csirt.zip

File ZIP dapat diunduh langsung tanpa pembatasan akses.

💥 Impact

Kebocoran source code aplikasi

Ekspos kredensial (API key, password, token)

Membantu attacker melakukan reconnaissance lanjutan

Potensi eskalasi ke serangan yang lebih kritis (RCE, SQLi, auth bypass)

🛠️ Recommendation

Segera hapus file backup dari web root

Pastikan file dengan ekstensi .zip, .bak, .old, .backup tidak dapat diakses publik

Terapkan rule web server untuk memblokir akses ke file backup

Lakukan audit file sensitif secara berkala

XSS

Pelapor: Muhammad Arsyad Ridho

Tanggal: 26 November 2025

Data Exfiltration (Kebocoran Data)

Penyerang bisa menimpa fungsi/mengubah konfigurasi sehingga:

Event analitik dikirim ke server penyerang

Pengguna dilacak oleh domain jahat

Metadata pengguna bocor (URL, session ID, device info dll)

➡️ Risiko: pencurian data pengguna.

✅ 2. Analytics Manipulation / Data Poisoning

Penyerang bisa:

Mengubah isi event Google Analytics

Mengirim event palsu

Merusak data statistik website

➡️ Risiko: data analitik kacau / tidak bisa dipercaya.

✅ 3. Resource Hijacking / External Resource Loading

Dari GTranslate:

flags_location bisa diganti menjadi domain penyerang

Browser akan memuat gambar/file dari domain jahat

Bisa dipakai untuk tracking, phishing visual, atau load malware (SVG attack, dll)

➡️ Risiko: browser memuat konten penyerang.

✅ 4. Visual Phishing / UI Manipulation

Penyerang dapat:

Mengubah ikon bendera

Mengubah bahasa tampilan palsu

Menipu pengguna lewat tampilan plugin

➡️ Risiko: manipulasi tampilan untuk pencurian informasi.

✅ 5. DOM-Based XSS Chaining

Kedua objek global sangat mudah dipakai untuk melanjutkan serangan.

Jika ada DOM XSS → penyerang mengambil alih objek:

_googlesitekit.gtagEvent

gtranslateSettings[...]

➡️ Penyerang mendapat akses ke fungsi yang dipanggil rutin, sehingga serangan bertahan terus di halaman.

✅ 6. Global Object Tampering

Karena objek-objek ini berada di global scope:

Bisa dioverride

Bisa dimodifikasi

Bisa di-proxy untuk mengintersep data

➡️ Risiko: seluruh plugin bisa dikendalikan penyerang.

✅ 7. Arbitrary Code Execution (via plugin behavior)

Jika plugin menggunakan konfigurasi global untuk:

innerHTML

URL builder

DOM rendering

➡️ Penyerang bisa menyuntik malware atau payload XSS baru.

- Muhammad Arsyad Ridho

gmail : [email protected]

Percobaan DDoS Website

Pelapor: Sistem Monitoring

Tanggal: 24 October 2025

Traffic spike terdeteksi pada port 80.

Phishing Email Staf

Pelapor: Budi Santoso (IT)

Tanggal: 25 October 2025

Email mencurigakan meminta password SSO.

Tentang CSIRT Ubhara Jaya

CSIRT Universitas Bhayankara Jakarta Raya dibentuk sebagai unit respon cepat untuk menangani insiden keamanan siber yang terjadi di lingkungan kampus.

Visi

Menjadi garda terdepan ketahanan siber yang adaptif dan terpercaya di lingkungan akademik nasional.

Misi

Menyediakan layanan respon insiden keamanan siber yang cepat dan profesional, serta meningkatkan kesadaran keamanan siber di lingkungan kampus.

Dokumen FRC

FRC-01: Panduan Malware

PDF • 1.2 MB

Kebijakan Informasi

Klasifikasi Data

- Publik: Berita universitas.

- Internal: Memo internal.

- Rahasia: Data akademik, password, data kepegawaian.

Hall of Fame

Lab Network

Top Defender

Hall of Fame